در

دنیای مجازی همواره امکان نفوذ به شبکه

و انواع سیستمهای کامپیوتری و …

وجود

دارد و برای جلوگیری از بروز چنین اتفاقات

زیانباری از جانب نفوذگران، باید با

طرز تفکر، روشها، تکنیکها، ترفندها،

ابزارهای مورد استفادهی هکران و بسیاری

فرایندهای ضدنفوذ و ضدهک آشنا بود تا

بتوان ایمنیهای لازم را پیادهسازی

کرد.

آموزشهای

مربوط به مدرک هکر اخلاقی Certified

Ethical

Hacker

(CEH) کاربران

گوناگونی که با امور امنیتی سر و کار دارند

را با انواع رویکردها، تکنیکها، راهها،

برنامهها، ابزارها و ترفندهای نفوذی

هکران آشنا میکند.

آموزش

ارائه شده نسخهی هشتم و بصورت گامبهگام

بوده و تمامی مفاهیم مورد نیاز را در حوزه

و آزمون مربوطه پوشش داده است؛ موارد مهمی

چون هک کردن سیستم، حملات شبکه، هک کردن

برنامههای وب، رمزنگاری و…

.

آموزش به زبان انگلیسی می باشد

سرفصل مطالب :

1. Course Introduction (00:04:24)

2. Introduction to Ethical Hacking (00:20:06)

3. Terms and Types of Hackers (00:27:02)

4. Virtualization (00:26:53)

5. Linux (00:36:42)

6. Reconnaissance: Overview (00:17:27)

7. Reconnaissance: Powerful Resources (00:32:04)

8. Footprinting and Countermeasures (00:28:32)

9. Social Engineering (00:37:29)

10. Scanning Overview (00:38:25)

11. Scanning Demos (00:48:55)

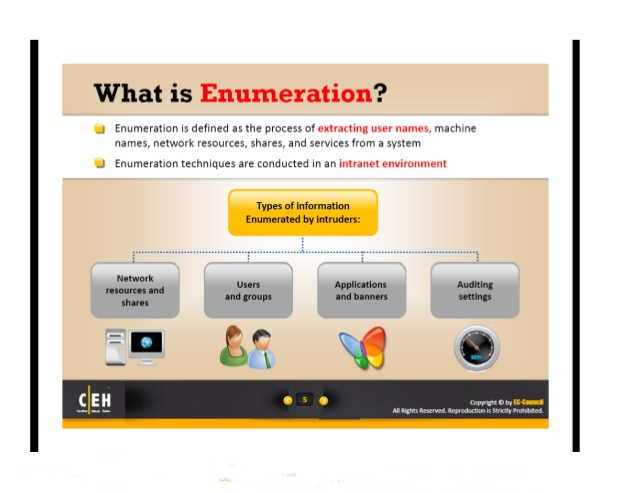

12. Enumeration (00:47:32)

13. Cracking Windows Passwords (00:37:26)

14. Password Principles and Cracking Linux Passwords (00:27:36)

15. System Hacking: ADS and Steganography (00:23:31)

16. System Hacking: Keyloggers and Metasploit (00:25:07)

17. Malware (00:36:22)

18. Hack-O-Rama: Armitage, RAT and Netcat (00:39:16)

19. Hack-O-Rama: Rootkits and Trojans (00:25:01)

20. Sniffing Overview (00:25:04)

21. Sniffing Demos (00:21:57)

22. Denial of Service (00:34:03)

23. Hijacking (00:29:48)

24. Hacking Web Sites and Web Apps: Overview (00:26:42)

25. Hacking Web Sites and Web Apps: Demos (00:30:20)

26. Cryptography (00:39:52)

27. IDS (00:18:04)

28. Snort and Honeypots (00:21:09)

29. Wireless Overview (00:28:29)

30. Wireless Demos (00:14:27)

دانلود CBT Nuggets CEH v8

رمز فایل : www.graymind.ir

ادامه مطلب ←